Les CIS Benchmarks fournissent des directives de configuration sécurisées élaborées par consensus communautaire pour améliorer la sécurité des systèmes, des logiciels et des réseaux, avec deux niveaux de profils pour différents impacts sur la sécurité et la facilité d'utilisation, ainsi que des instructions de mise en œuvre spécifiques pour intégrer ces benchmarks dans des outils MDM comme Fleet et Primo.

Que sont les benchmarks CIS ?

Les référentiels CIS sont des guides de configuration sécurisée fondés sur le consensus, utilisés pour renforcer les systèmes, les logiciels et les réseaux ; il s’agit d’une base de référence reconnue par l’industrie pour réduire la surface d’attaque.

Comment sont-ils produits ?

Ces référentiels sont élaborés par la communauté grâce à un processus de consensus ouvert (CIS WorkBench) impliquant les secteurs public, privé et universitaire. Ils couvrent plus de 100 familles de fournisseurs.

Niveaux 1 et 2

Chaque benchmark est livré avec des profils :

- Niveau 1 : paramètres prudents et à faible impact offrant une valeur de sécurité claire.

- Niveau 2 : paramètres de défense en profondeur plus robustes pouvant affecter l'ergonomie/les performances.

Comment ajouter des benchmarks CIS

Si vous souhaitez télécharger les politiques fleetDM CIS Benchmarks sur votre instance MDM, vous pouvez exécuter ce script pour générer le fichier YAML des requêtes de politiques CIS.

#!/bin/bash#shellcheck disable=SC2207# convert.cis.policy.queries.yml @2024 Fleet Device Management# CIS queries as written here:# https://github.com/fleetdm/fleet/blob/main/ee/cis/macos-14/cis-policy-queries.yml# must be converted to be uploaded via Fleet GitOps.## This script takes as input the YAML from the file linked above & creates a new YAML array compatible with the "Separate file" format documented here:# https://fleetdm.com/docs/configuration/yaml-files#separate-file# get CIS queries raw file from Fleet repocisfile='https://raw.githubusercontent.com/fleetdm/fleet/refs/heads/main/ee/cis/macos-14/cis-policy-queries.yml'cispath='/private/tmp/cis.yml'# cisspfl='/private/tmp/cis.gitops.yml'/usr/bin/curl -X GET -LSs "$cisfile" -o "$cispath"# create CIS benchmark arrayIFS=$'\n'cisarry=($(/opt/homebrew/bin/yq '.spec.name' "$cispath" | /usr/bin/grep -v '\-\-\-'))for i in "${cisarry[@]}"do cisname="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.name')" cispfrm="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.platform')" cisdscr="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.description')" cisrslt="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.resolution')" cisqrry="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.query')" printf "name: %s\nplatform: %s\ndescription: |\n%s\nresolution: |\n%s\nquery: |\n%s\n" "$cisname" "$cispfrm" "$cisdscr" "$cisrslt" "$cisqrry" | /usr/bin/sed 's/^/ /g;s/^[[:space:]]*name:/- name:/;s/^[[:space:]]*platform:/ platform:/;s/^[[:space:]]*description:/ description:/;s/^[[:space:]]*resolution:/ resolution:/;s/^[[:space:]]*query:/ query:/'# set -x# trap read debugdoneVous pouvez ensuite exécuter cette commande pour charger ces politiques sur votre instance FleetDM.

fleetctl apply --policies-team "Workstations" -f cis-policy-queries.ymlOù les outils MDM s'intègrent (Fleet/ Factorial IT)

Fleet expose des requêtes de politique pour évaluer la conformité CIS sur macOS 13+ et Windows 10+ (Entreprise).

Les politiques ne suffisent pas à résoudre les problèmes ; vous avez toujours besoin de profils et/ou de scripts MDM pour appliquer les paramètres (par exemple, activer FileVault et empêcher sa désactivation). Vous pouvez également utiliser des automatisations pour piloter les flux de travail de correction. Certains contrôles nécessitent une inscription MDM et des autorisations spécifiques pour l’agent.

Vous trouverez ci-dessous nos profils et scripts de remédiation.

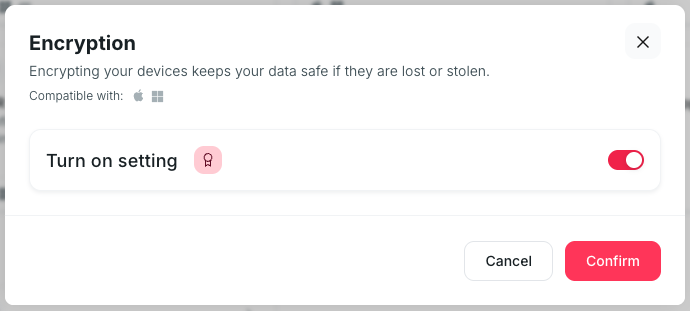

Cryptage de disque

Cette politique est modélisée avec Factorial IT et fonctionne aussi bien sur les appareils macOS que Windows.

- Sur Factorial IT, accédez à MDM > Profils

- Sélectionner tous les appareils

- Cliquez sur la carte : Cryptage

- Cliquez sur « Activer le paramètre »

- Enfin, confirmez

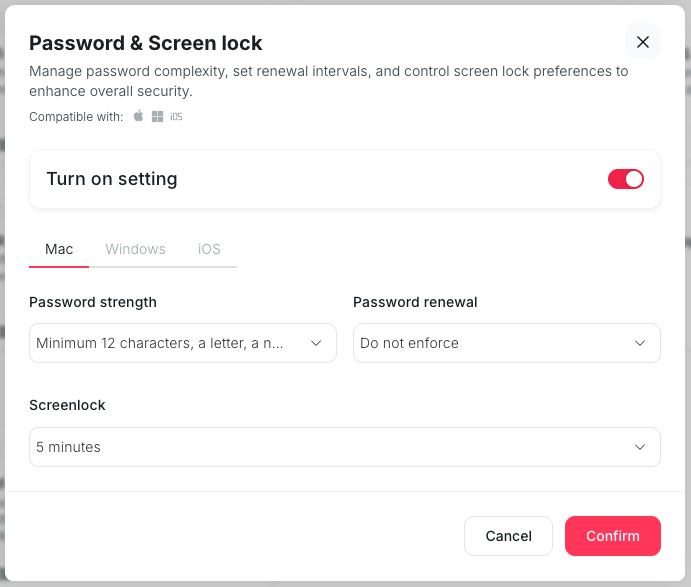

Politique de mots de passe et verrouillage automatique de l'écran

Des délais de verrouillage courts et un mot de passe fort contribuent à prévenir les attaques telles que l'espionnage visuel, l'utilisation abusive par des initiés et l'accès opportuniste sur des ordinateurs portables sans surveillance.

Cette politique est basée sur un modèle de Factorial IT et fonctionne pour les appareils iOS, macOS et Windows.

- Sur Factorial IT, accédez à MDM > Profils

- Sélectionner tous les appareils

- Cliquez sur la carte : Mot de passe et verrouillage de l’écran

- Cliquez sur « Activer le paramètre »

- Accédez aux onglets Mac, Windows et iOS pour configurer chacun d'eux.

- Enfin, confirmez

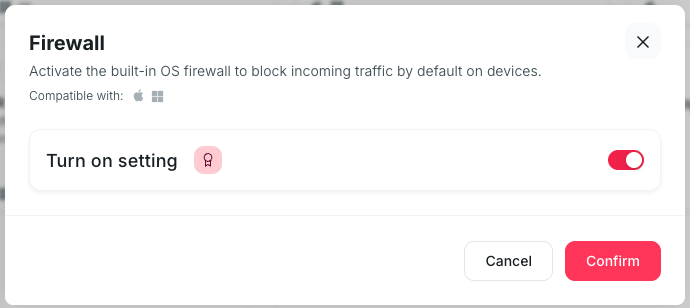

Pare-feu intégré

Le blocage par défaut du trafic entrant réduit le risque qu'un service inactif devienne un point d'entrée du réseau, notamment sur les réseaux Wi-Fi publics.

Cette politique est modélisée avec Factorial IT et fonctionne aussi bien sur les appareils macOS que Windows.

- Sur Factorial IT, accédez à MDM > Profils

- Sélectionner tous les appareils

- Cliquez sur la carte : Pare-feu

- Cliquez sur « activer le paramètre »

- Enfin, confirmez

Mode furtif du pare-feu (macOS)

En se dissimulant aux sondes ICMP et similaires, les dispositifs sont plus difficiles à recenser lors des analyses et la propagation des vers est ralentie.

Cette politique n'est pas paramétrée par Factorial IT et doit être configurée en tant que paramètre de profil personnalisé.

- Sur Factorial IT, accédez à MDM > Profils

- Sélectionner tous les appareils

- Cliquez sur la carte : Ajouter un paramètre MDM personnalisé

- Donnez-lui un nom (par exemple, Bloc ICMP) et une description (par exemple, la description ci-dessus).

- Pour macOS , téléchargez le fichier mobileconfig suivant.

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"><plist version="1.0"> <dict> <key>PayloadType</key> <string>Configuration</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.6EC2A11D-313F-410F-B2FA-80F1D726624A</string> <key>PayloadUUID</key> <string>AE317001-B5E0-4F78-B971-954506775306</string> <key>PayloadDisplayName</key> <string>Firewall Stealth Mode</string> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadContent</key> <array> <dict> <key>PayloadType</key> <string>com.apple.security.firewall</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.stealth</string> <key>PayloadUUID</key> <string>B852FF89-DBE2-4F85-BE9C-20D180F5C859</string> <key>EnableStealthMode</key> <true/> </dict> </array> </dict></plist - Enfin, confirmez