Els punts de referència del CIS proporcionen directrius de configuració segura desenvolupades mitjançant el consens de la comunitat per millorar la seguretat del sistema, el programari i la xarxa, amb dos nivells de perfils per a diferents impactes en la seguretat i la usabilitat, juntament amb instruccions d'implementació específiques per integrar aquests punts de referència en eines MDM com Fleet i Primo.

Què són els punts de referència del CIS?

Els punts de referència CIS són guies de configuració segura basades en el consens que s'utilitzen per enfortir sistemes, programari i xarxes, una línia de base reconeguda per la indústria per reduir la superfície d'atac.

Com es produeixen?

Estan desenvolupats per la comunitat mitjançant un procés de consens obert (CIS WorkBench) amb el govern, la indústria i el món acadèmic. Hi ha més de 100 punts de referència en més de 25 famílies de proveïdors.

Nivells 1 i 2

Cada punt de referència inclou perfils:

- Nivell 1 : configuracions prudents i de baix impacte que proporcionen un valor de seguretat clar.

- Nivell 2 : configuracions més fortes i de defensa en profunditat que poden afectar la usabilitat/rendiment.

Com afegir punts de referència del CIS

Si voleu descarregar les polítiques de referència del CIS de fleetDM a la vostra instància MDM, podeu executar aquest script per generar el fitxer YAML de consultes de polítiques del CIS.

#!/bin/bash#shellcheck disable=SC2207# convert.cis.policy.queries.yml @2024 Fleet Device Management# CIS queries as written here:# https://github.com/fleetdm/fleet/blob/main/ee/cis/macos-14/cis-policy-queries.yml# must be converted to be uploaded via Fleet GitOps.## This script takes as input the YAML from the file linked above & creates a new YAML array compatible with the "Separate file" format documented here:# https://fleetdm.com/docs/configuration/yaml-files#separate-file# get CIS queries raw file from Fleet repocisfile='https://raw.githubusercontent.com/fleetdm/fleet/refs/heads/main/ee/cis/macos-14/cis-policy-queries.yml'cispath='/private/tmp/cis.yml'# cisspfl='/private/tmp/cis.gitops.yml'/usr/bin/curl -X GET -LSs "$cisfile" -o "$cispath"# create CIS benchmark arrayIFS=$'\n'cisarry=($(/opt/homebrew/bin/yq '.spec.name' "$cispath" | /usr/bin/grep -v '\-\-\-'))for i in "${cisarry[@]}"do cisname="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.name')" cispfrm="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.platform')" cisdscr="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.description')" cisrslt="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.resolution')" cisqrry="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.query')" printf "name: %s\nplatform: %s\ndescription: |\n%s\nresolution: |\n%s\nquery: |\n%s\n" "$cisname" "$cispfrm" "$cisdscr" "$cisrslt" "$cisqrry" | /usr/bin/sed 's/^/ /g;s/^[[:space:]]*name:/- name:/;s/^[[:space:]]*platform:/ platform:/;s/^[[:space:]]*description:/ description:/;s/^[[:space:]]*resolution:/ resolution:/;s/^[[:space:]]*query:/ query:/'# set -x# trap read debugdoneA continuació, podeu executar aquesta ordre per carregar aquestes polítiques a la vostra instància de FleetDM.

fleetctl apply --policies-team "Workstations" -f cis-policy-queries.ymlOn encaixen les eines MDM (Flota/TI Factorial )

Fleet exposa consultes de polítiques per avaluar el compliment del CIS a macOS 13+ i Windows 10+ (Enterprise).

Les polítiques no solucionen problemes : encara necessiteu perfils i/o scripts d'MDM per aplicar la configuració (per exemple, activar FileVault i evitar la desactivació) i podeu utilitzar automatitzacions per impulsar els fluxos de treball de correcció. Algunes comprovacions requereixen la inscripció a MDM i permisos d'agent específics.

Podeu trobar els nostres perfils i scripts de remediació a continuació.

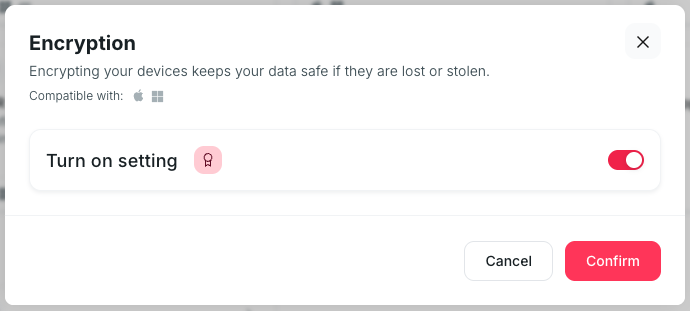

Xifratge de disc

Aquesta política està dissenyada amb Factorial IT i funciona tant per a dispositius macOS com Windows.

- A Factorial IT, aneu a MDM > Perfils

- Selecciona tots els dispositius

- Feu clic a la targeta: Xifratge

- Feu clic a “Activa la configuració”

- Finalment, confirmar

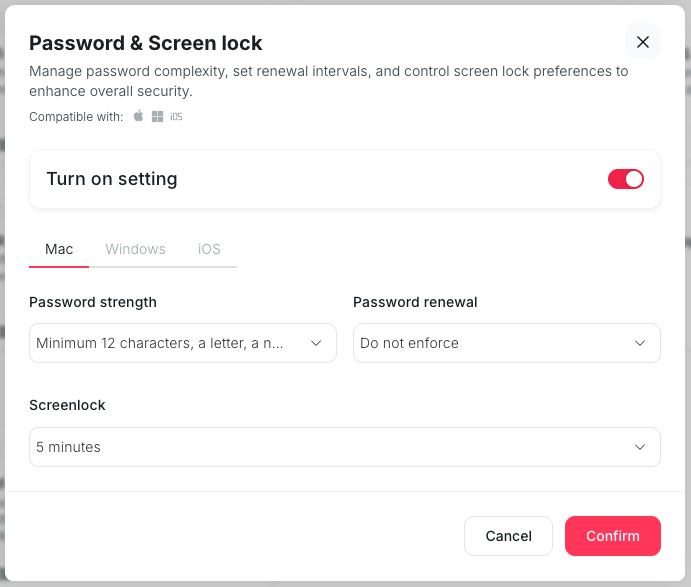

Política de contrasenyes i bloqueig de pantalla automàtic

Els temps d'espera de bloqueig curts i una contrasenya segura ajuden a prevenir atacs com ara l'espatlla, l'ús indegut de dades internes i l'accés oportunista a ordinadors portàtils sense supervisió.

Aquesta política està dissenyada amb Factorial IT i funciona per a dispositius iOS, macOS i Windows.

- A Factorial IT, aneu a MDM > Perfils

- Selecciona tots els dispositius

- Feu clic a la targeta: Contrasenya i bloqueig de pantalla

- Feu clic a “Activa la configuració”

- Navegueu a les pestanyes de Mac, Windows i iOS per configurar cadascuna

- Finalment, confirmar

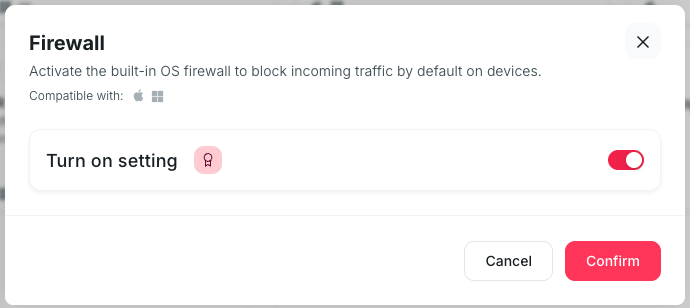

Tallafocs integrat

El trànsit entrant denegat per defecte redueix la possibilitat que un servei inactiu esdevingui un punt d'entrada de xarxa, especialment en Wi-Fi pública.

Aquesta política està dissenyada amb Factorial IT i funciona tant per a dispositius macOS com Windows.

- A Factorial IT, aneu a MDM > Perfils

- Selecciona tots els dispositius

- Feu clic a la targeta: Tallafocs

- Feu clic a "Activa la configuració"

- Finalment, confirmar

Mode ocult del tallafocs (macOS)

Amagar-se de l'ICMP i sondes similars fa que els dispositius siguin més difícils d'enumerar en els escanejos i alenteix la propagació dels cucs.

Aquesta política no té una plantilla de Factorial IT i s'ha de configurar com a opció de perfil personalitzada.

- A Factorial IT, aneu a MDM > Perfils

- Selecciona tots els dispositius

- Feu clic a la targeta: afegiu una configuració MDM personalitzada

- Doneu-li un nom (és a dir, Block ICMP) i una descripció (és a dir, la descripció anterior)

- Per a macOS , pengeu la configuració mòbil següent

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"><plist version="1.0"> <dict> <key>PayloadType</key> <string>Configuration</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.6EC2A11D-313F-410F-B2FA-80F1D726624A</string> <key>PayloadUUID</key> <string>AE317001-B5E0-4F78-B971-954506775306</string> <key>PayloadDisplayName</key> <string>Firewall Stealth Mode</string> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadContent</key> <array> <dict> <key>PayloadType</key> <string>com.apple.security.firewall</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.stealth</string> <key>PayloadUUID</key> <string>B852FF89-DBE2-4F85-BE9C-20D180F5C859</string> <key>EnableStealthMode</key> <true/> </dict> </array> </dict></plist - Finalment, confirmar