I benchmark CIS forniscono linee guida di configurazione sicura sviluppate tramite il consenso della comunità per migliorare la sicurezza di sistemi, software e reti, con due livelli di profili per diversi impatti sulla sicurezza e sull'usabilità, insieme a istruzioni di implementazione specifiche per l'integrazione di questi benchmark in strumenti MDM come Fleet e Primo.

Cosa sono i benchmark CIS?

I benchmark CIS sono guide di configurazione sicure basate sul consenso, utilizzate per rafforzare sistemi, software e reti: una base di riferimento riconosciuta dal settore per ridurre la superficie di attacco.

Come vengono prodotti?

Sono sviluppati dalla comunità attraverso un processo di consenso aperto (CIS WorkBench) con governi, industria e mondo accademico. Sono disponibili oltre 100 benchmark per oltre 25 famiglie di fornitori.

Livelli 1 e 2

Ogni benchmark viene fornito con i seguenti profili:

- Livello 1 : impostazioni prudenti e a basso impatto che forniscono un chiaro valore di sicurezza.

- Livello 2 : impostazioni di difesa più avanzate che possono influire sull'usabilità/prestazioni.

Come aggiungere i benchmark CIS

Se vuoi scaricare le policy CIS Benchmarks di fleetDM sulla tua istanza MDM, puoi eseguire questo script per generare il file YAML delle query delle policy CIS.

#!/bin/bash#shellcheck disable=SC2207# convert.cis.policy.queries.yml @2024 Fleet Device Management# CIS queries as written here:# https://github.com/fleetdm/fleet/blob/main/ee/cis/macos-14/cis-policy-queries.yml# must be converted to be uploaded via Fleet GitOps.## This script takes as input the YAML from the file linked above & creates a new YAML array compatible with the "Separate file" format documented here:# https://fleetdm.com/docs/configuration/yaml-files#separate-file# get CIS queries raw file from Fleet repocisfile='https://raw.githubusercontent.com/fleetdm/fleet/refs/heads/main/ee/cis/macos-14/cis-policy-queries.yml'cispath='/private/tmp/cis.yml'# cisspfl='/private/tmp/cis.gitops.yml'/usr/bin/curl -X GET -LSs "$cisfile" -o "$cispath"# create CIS benchmark arrayIFS=$'\n'cisarry=($(/opt/homebrew/bin/yq '.spec.name' "$cispath" | /usr/bin/grep -v '\-\-\-'))for i in "${cisarry[@]}"do cisname="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.name')" cispfrm="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.platform')" cisdscr="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.description')" cisrslt="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.resolution')" cisqrry="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.query')" printf "name: %s\nplatform: %s\ndescription: |\n%s\nresolution: |\n%s\nquery: |\n%s\n" "$cisname" "$cispfrm" "$cisdscr" "$cisrslt" "$cisqrry" | /usr/bin/sed 's/^/ /g;s/^[[:space:]]*name:/- name:/;s/^[[:space:]]*platform:/ platform:/;s/^[[:space:]]*description:/ description:/;s/^[[:space:]]*resolution:/ resolution:/;s/^[[:space:]]*query:/ query:/'# set -x# trap read debugdoneQuindi puoi eseguire questo comando per caricare queste policy sulla tua istanza FleetDM

fleetctl apply --policies-team "Workstations" -f cis-policy-queries.ymlDove si adattano gli strumenti MDM (Fleet/ Factorial IT)

Fleet espone query sui criteri per valutare la conformità CIS su macOS 13+ e Windows 10+ (Enterprise).

Le policy non hanno effetto correttivo : sono comunque necessari profili MDM e/o script per applicare le impostazioni (ad esempio, abilitare FileVault e impedirne la disabilitazione) ed è possibile utilizzare le automazioni per gestire i flussi di lavoro di correzione. Alcuni controlli richiedono la registrazione MDM e autorizzazioni specifiche per l'agente.

Di seguito puoi trovare i nostri profili e script di bonifica.

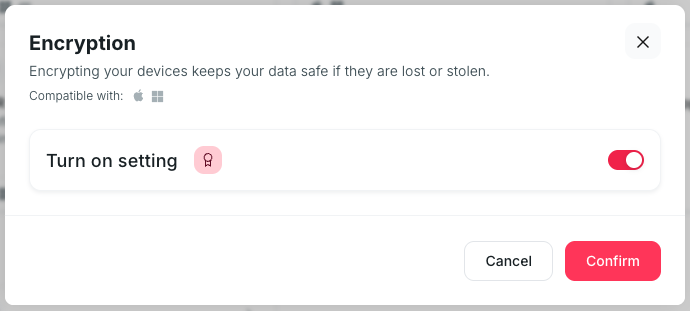

Crittografia del disco

Questa policy è basata su un modello di Factorial IT e funziona sia per i dispositivi macOS che Windows.

- Su Factorial IT, vai su MDM > Profili

- Seleziona tutti i dispositivi

- Clicca sulla scheda: Crittografia

- Fare clic su "Attiva impostazione"

- Infine, conferma

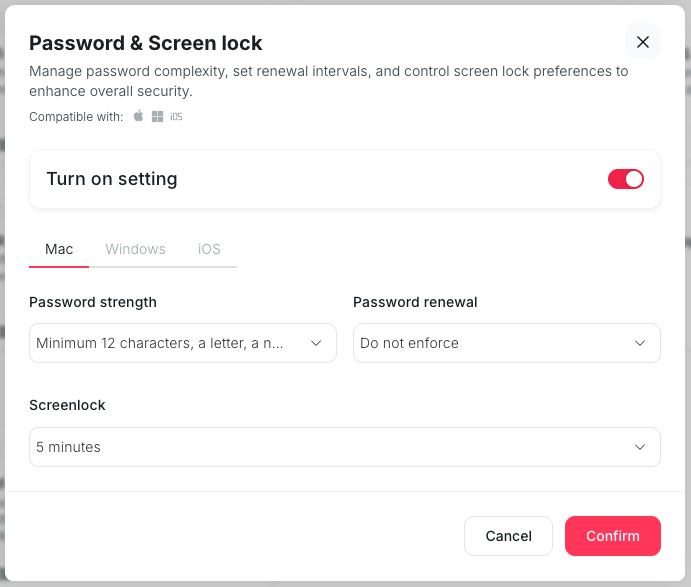

Criterio password e blocco schermo automatico

I timeout di blocco brevi e la password complessa aiutano a prevenire attacchi come shoulder-surfing, uso improprio da parte di personale interno e accesso opportunistico a computer portatili non presidiati.

Questa policy è basata su un modello di Factorial IT e funziona per dispositivi iOS, macOS e Windows.

- Su Factorial IT, vai su MDM > Profili

- Seleziona tutti i dispositivi

- Clicca sulla scheda: Password e Blocco schermo

- Fare clic su "Attiva impostazione"

- Passare alle schede Mac, Windows e iOS per configurare ciascuna di esse

- Infine, conferma

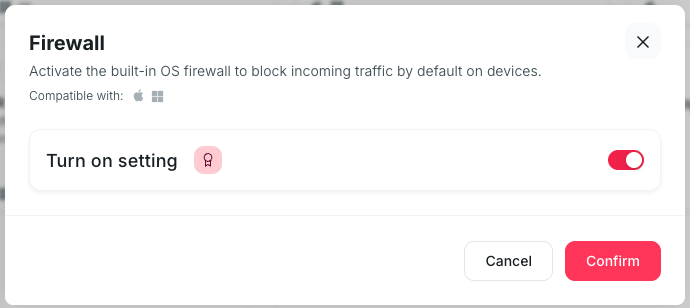

Firewall integrato

Il blocco predefinito del traffico in entrata riduce la possibilità che un servizio inattivo diventi un punto di ingresso nella rete, soprattutto sulle reti Wi-Fi pubbliche.

Questa policy è basata su un modello di Factorial IT e funziona sia per i dispositivi macOS che Windows.

- Su Factorial IT, vai su MDM > Profili

- Seleziona tutti i dispositivi

- Clicca sulla scheda: Firewall

- Fare clic su "Attiva impostazioni"

- Infine, conferma

Modalità invisibile del firewall (macOS)

Nascondersi da ICMP e sonde simili rende più difficile l'enumerazione dei dispositivi nelle scansioni e rallenta la propagazione del worm.

Questa policy non è un modello con Factorial IT e deve essere configurata come impostazione del profilo personalizzato.

- Su Factorial IT, vai su MDM > Profili

- Seleziona tutti i dispositivi

- Fare clic sulla scheda: Aggiungi un'impostazione MDM personalizzata

- Assegnagli un nome (ad esempio Blocca ICMP) e una descrizione (ad esempio la descrizione sopra)

- Per macOS , carica il seguente mobileconfig

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"><plist version="1.0"> <dict> <key>PayloadType</key> <string>Configuration</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.6EC2A11D-313F-410F-B2FA-80F1D726624A</string> <key>PayloadUUID</key> <string>AE317001-B5E0-4F78-B971-954506775306</string> <key>PayloadDisplayName</key> <string>Firewall Stealth Mode</string> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadContent</key> <array> <dict> <key>PayloadType</key> <string>com.apple.security.firewall</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.stealth</string> <key>PayloadUUID</key> <string>B852FF89-DBE2-4F85-BE9C-20D180F5C859</string> <key>EnableStealthMode</key> <true/> </dict> </array> </dict></plist - Infine, conferma